Bisher war für mich das klassische OpenID Prinzip (Sigle Sign-On) der einfachste und eleganteste Weg mich bei Seiten zu registrieren oder anzumelden… bisher! Tobias hat mich gestern auf einen Artikel von Nic Williams aufmerksam gemacht in dem er beschreibt wie man mit myOpenID aus OpenID ein Zero Sign-On macht.

myOpenID bietet neben dem klassischen Login auch SSL-Zertifikate:

Ihr Browser wird dieses Zertifikat nutzen, um Ihre Identität bei myOpenID, unter Verwendung von Transport Layer Security(TLS), zu bestätigen. Das Verwenden dieses Zertifikats vermeidet die Notwendigkeit empfindliche Daten, wie Ihr Passwort, eingeben zu müssen.

Firefox und Internet Explorer unterstützen diese Technik anscheinend auch schon seit den 90ern, es verwendet nur bisher keiner 😉

Die Einstellungen für myOpenID findet man unter „Kontoeinstellungen“ -> „Authentication Settings“.

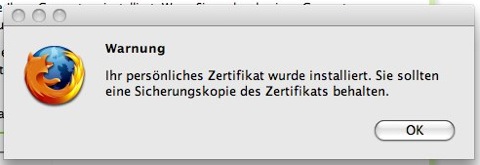

Nach dem Zertifikat erzeugen wird das erstellte Zertifikat beim Firefox automatisch an die richtige Stelle kopiert (Bei Safari ist ein Schritt mehr notwendig).

Im Firefox „Zertifikat-Manager“ sieht das ganze folgendermassen aus:

Eigentlich war es das jetzt auch schon… Beim nächsten anmelden mit OpenID wird man jetzt nur noch gefragt ob man für das nächste mal angemeldet bleiben will:

Gigantisch! Keine Ahnung warum sich diese Art der Authentifizierung noch nicht weiter herumgesprochen hat, ich jedenfalls hatte keine Ahnung dass myOpenID SSL-Zertifikate unterstützt… um ehrlich zu sein wusste ich bisher gar nichts über Client SSL-Zertifikate und dass nahezu alle Browser sie unterstützen.

Also ab jetzt wirklich nie wieder Passwörter eintippen 🙂

Benutze ich schon eine ganze Weile aber paradoxerweise vertraue ich meinem Gehirn (Passwort merken) mehr als meiner Festplatte (Zertifikat sicher aufbewahren). Das mit dem Zertifikatsbackup ist ne sinnvolle Notiz — wenn man sich merkt, wo das Backup liegt…

Bei mir ist also der Passwortzugang zu MyOpenID weiterhin aktiviert. Obowohl ihn abzustellen, was in den Authentication Settings auch geht, die sicherste Methode wäre.

Im Firefox bitte unbedingt dazu unter Preferences -> Advanced ->Encryption „Ask me everytime“ auswählen! Ansonsten kann jede Domain das Zertifikat anfordern, was damit zum Super-Cookie wird. Mit der neuen Einstellung darf man dann zwar immer auf OK klicken, ist aber wesentlich sicherer.

Es gibt auch Provider, bei denen das ausschließlich über Zertifikate läuft, certifi.ca z.B.

Wenn ich eure Kommentare so lese kommt mir ganz leise der Verdacht dass ich beim Thema „OpenID“ noch ein wenig hinterher trotte 🙂

@Fabian: Also ich werde den klassischen Login auch nicht deaktivieren, dazu fehlt mir definitiv das Vertrauen in meine Backup-Strategie 🙂

@Stefan: Danke für den Tip!

@Carsten: Gibt es eigentlich irgend einen Provider den du noch nicht ausprobiert hast 😉

Zero Sign-In für ALLE Webapps fehlt mir jetzt noch. Mach dir dazu mal Gedanken und dann rein damit in Communipedia 😉

Probiere gerade viel mit OpenID herum und bin noch auf der Suche nach einem guten Provider. Der Tipp war hier hilfreich.

Hat jemand Erfahrung mit Verisign OpenID https://web.archive.org/web/20160912134134/https://pip.verisignlabs.com/ gemacht? Geschäftlich nutzen wir Zertifikate von Verisign für den Zugang von Agenturen zu unserem internen Netzwerk. Funktioniert super und VeriSign würde ich als sicher einstufen.

Aber wem traue ich meine Onlineidentität hier zu? Claimid, MyOpenID, Verisign oder ist es doch am besten das ganze auf einem eigenen Server laufen zu lassen?

@Sascha: Das mit dem Vertrauen ist so ein generelles Problem, ich denke da kann man jetzt noch zu wenig sagen, weil bei keinem der genannten Provider ein „bekannter“ Missbrauch vorliegt.

Ich denke die beste Lösung bei Unsicherheit ist, entweder einen eigenen Provider aufzusetzen mit z.B. phpMyId oder mit Delegation zu arbeiten. Der Vorteil bei der Nutzung einer eigenen OpenID URL (mit openid.delegation) ist, dass man den OpenID Provider auch recht schnell ändern kann ohne seine OpenID ändern zu müssen.

Danke für die schnelle Antwort. Von Delegation habe ich bisher noch nichts gewusst, habe es mir gerade angeschaut. Danke für den Hinweis, sehr interessant. Dadurch gehört meine OpenID wenigstens mir, was ein klarer Vorteil für die Zukunft ist (Ähnlich zu einem eigenen Blog auf eigener Domain und keinem gehosteten direkt bei WordPress, Blogger etc.).

Das Kommentar hier ist mein erster Delegationtest. Habe WP-Yadis auf meinem Blog installiert. Na hoffentlich funktioniert’s 🙂

…und außerdem wird bei deinem Kommentar jetzt deine Blog URL anstatt deiner OpenID URL angezeigt 🙂 auch ein netter Nebeneffekt.

Nur scheint das auf deinem Blog nicht richtig zu funktionieren. Das rel Attribut wird irgendwie falsch im Theme eingefügt?

<a href=“http://www.funkfeuer.net/‘ rel=’external nofollow“>Name</a>

Irgendwie ist da zwei mal ein ‚ statt “ reingerutscht.

Zur Delegation: Hat super geklappt, nur wird die Authentifizierung irgendwie immer langsamer da noch ein Server mit dabei ist.

Schau nochmal nach, bei mir stimmt alles und der W3C Validator gibt auch keinen Fehler…

@Sascha: Du hattest recht, danke nochmal für den Tip und deine eMail.

@Matthias: Nein, ich bin zertifizierter OpenID Provider Tester. Mein Job, meine Lebensaufgabe. 😉

@Sascha: VeriSign PIP finde ich persönlich ziemlich gut. Ich könnte jetzt meine Top 5 Liste der Provider hier posten, aber das würde dann doch dem Ansatz widersprechen, den wir mit Spread OpenID verfolgen. Soll sich jeder sein eigenes Bild machen und den Provider wählen, der seinen Bedürfnissen am ehesten entspricht (Sicherheit, Features, Kompatibilität,…).

Ach ja, https://web.archive.org/web/20080730205943/http://spreadopenid.org/ 🙂

[…] Web Ausweis wenn es mit anderen -spannenden Identity 2.0- Ideen verknüpft wird. Z.B. CardSpace, Zertifikate oder eben […]